近日消息,谷歌公司最新公告显示,他们成功修复了CVE-2024-7965这一安全漏洞,这是谷歌在年内针对Chrome浏览器所修复的第10个零日漏洞,再次彰显了其在保障用户网络安全方面的持续努力和快速响应能力。

该安全漏洞由名叫 TheDog 的安全研究人员报告,存在于 Chrome 浏览器的 V8 JavaScript 引擎中,属于不恰当的实现,可让远程攻击者通过精心制作的 HTML 页面发起堆破坏(heap corruption)。

谷歌公司在公告中透露目前已经有黑客利用 CVE-2024-7965 漏洞发起攻击,并敦促用户尽快升级。

曾于 8 月 23 日报道追踪编号为 CVE-2024-7971 的安全漏洞,同样存在 Chrome 浏览器中的 V8 引擎中。

虽然谷歌证实 CVE-2024-7971 和 CVE-2024-7965 漏洞已在野外被使用,但它尚未分享有关这些攻击的更多信息。

谷歌今年累计曝光的其它 8 个零日漏洞如下:

CVE-2024-0519:Chrome 浏览器 V8 JavaScript 引擎存在一个严重的越界内存访问漏洞,允许远程攻击者通过特制的 HTML 页面利用堆破坏,导致未经授权访问敏感信息。

CVE-2024-2887:WebAssembly (Wasm) 标准中的高严重性类型混乱漏洞。该漏洞可导致利用伪造的 HTML 页面进行远程代码执行 (RCE) 的漏洞。

CVE-2024-2886:网络应用程序用于编码和解码音频和视频的 WebCodecs API 存在使用后即释放漏洞。

CVE-2024-4671:在处理浏览器中内容的呈现和显示的 Visuals 组件中存在一个高严重性的 use-after-free 缺陷。

CVE-2024-3159:Chrome V8 JavaScript 引擎中的越界读取导致的高严重性漏洞。

CVE-2024-4761:Chrome 浏览器的 V8 JavaScript 引擎中存在越界写入问题,该引擎负责在应用程序中执行 JS 代码。

CVE-2024-4947:Chrome V8 JavaScript 引擎中的类型混淆弱點,可安装任意代码。

CVE-2024-5274:Chrome 浏览器 V8 JavaScript 引擎的一种混乱,可能导致崩溃、数据损坏或任意代码执行。

《谷歌浏览器》设置快捷键的操作方法,谷歌浏览器是非常受用户喜爱的免费页面浏览软件。无论是文件下载还是内容查找都可快速完成,用户还可以根据自己的使用需求进行功能启用。

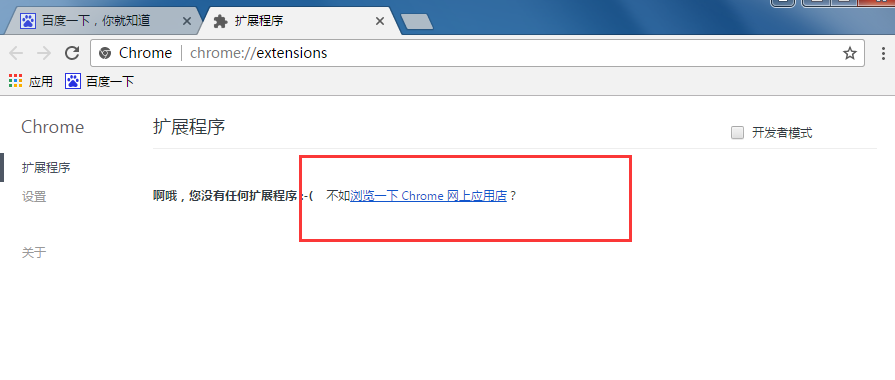

1、首先我们在谷歌浏览器右上角的菜单中找到“扩展程序”并打开。

2、接着在扩展程序中打开“获取更多扩展程序”。

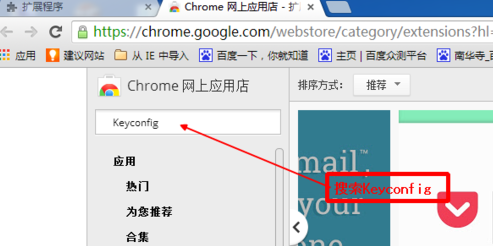

3、之后在弹出的页面搜索框中搜索“Keyconfig”并添加。

4、安装完毕后在扩展程序中找到该程序,然后点击下面“选项”进行设置。

5、选择Actions按钮找到select right tab(选择右边标签)和select left tab(选择左边标签)进行快捷键设置,在做图片题中习惯选择1,2分别作为左右标签选择的快捷键。

近日消息,谷歌Chrome浏览器即将推出一项安全增强功能,旨在保护用户免受恶意软件威胁。当用户尝试下载含有潜在危险代码的文件时,浏览器将显示醒目的红色全屏警告,确保用户能够清晰辨识并采取防范措施。

注:谷歌 Chrome 浏览器内置相应的算法,会阻止用户下载含有恶意代码的文件内容,不过目前仅限于下载弹窗和页面,提示用户所下载的文件存在问题,并红字标注“已阻止危险下载”。

点击下载后会显示更多信息。在测试下载的情况下,Chrome 浏览器显示“此文件有危险”。

而最新消息称谷歌已经在 Canary 频道 Chrome 浏览器中测试全屏红色弹窗提醒,类似于钓鱼网站和恶意网站,通过全屏界面提醒用户这是恶意文件,不要再继续下载。

在弹窗页面中仍然提供多个选项,其中默认情况下用户需要点击返回安全浏览,但如果用户仍然需要下载的话,可以选择继续选择下载。

hnqyjy.cn 版权所有 (C)2011 https://www.hnqyjy.cn All Rights Reserved 渝ICP备20008086号-34